LinuxベースのルーターやNASに感染するマルウェア「VPNFilter」、54カ国50万台に感染か、Cisco Talos報告

米Ciscoのセキュリティ部門Talosは23日、モジュール化されたフレームワークを持つ高度なマルウェア「VPNFilter」が、54カ国で50万台以上のネットワーク機器などへ感染していることを報告。注意を喚起している。

VPNFilterは、モジュール化されたフレームワークにより、3つのステージへ拡張を行う高度なマルウェア。ステージ1では、Linuxベースのファームウェアを実行しているデバイスへ感染し、いくつかのCPUアーキテクチャー向けにコンパイルを実行。次に機器が再起動されても継続して活動できるよう、フラッシュメモリ内に自身を格納する。また、ステージ2へ移行可能なC2サーバーを探索する。

ステージ2では、作業環境を設定し、C2サーバーに接続。取得されたコマンドの実行やファイルのダウンロード、デバイスの管理などを行う。また、ステージ2のプラグインとして機能するステージ3のモジュールには、プロトコルの監視を行うパケットスニッファー、Tor通信用モジュールなどが存在しているという。

なお、ステージ2のサンプルの多くに、デバイスを使用不能にする「kill」コマンドが存在。米US-CERTによれば、これを完成デバイスで同時に実行することで、何十万人ものユーザーのインターネットアクセスを遮断する可能性がある。一方、米Fortinetでは、VPNFilterについてボットネットであると指摘している。

マルウェア感染対象として現時点で報告されているのは、いずれもLinuxベースのファームウェアやOSで動作しているLinksysのWi-Fiルーター「E1200」「E2500」「WRVS4400N」、MikroTikのクラウドコアルーター「1016」「1036」「1072」、NETGEARのWi-Fiルーター「R6400」「R7000」「R8000」「WNR1000」「WNR2000」、同ADSLモデム+ルーター「DGN2200」、TP-LinkのVPNルーター「R600VPN」、QNAPのNAS「TS251」「TS439 Pro」。

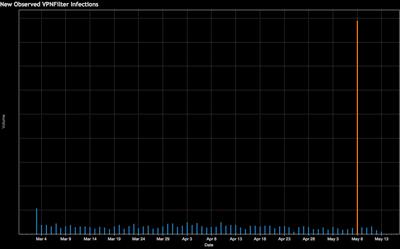

Cisco Talosでは5月上旬、TCPポート23/80/2000/8080番でスキャンを実行する感染デバイスを検出。特にウクライナでは5月8日から感染デバイスの激増を観測。5月17には、さらに感染デバイスが増加したという。また、ほかの地域とは別の第2ステージのC2インフラを共有していたとのこと。

なお、VPNFilterのコードは、ウクライナの産業用ネットワークなどを標的にしたマルウェア「BlackEnergy」と重複しており、Talosでは、少なくとも2016年から密かに感染を拡大していたと分析している。

米Symantecでは感染経路について、デフォルト設定の管理者パスワードによる不正アクセスと指摘。ほかのIoTマルウェアとは異なり、機器が再起動した後も、活動を継続することが可能である点を挙げ、ハードウェアリセットにより機器を出荷時の状態にすることで、マルウェアの駆除が可能としている。